Интернет магазин китайских планшетных компьютеров |

|

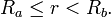

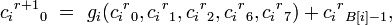

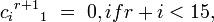

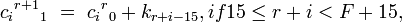

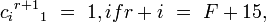

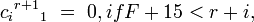

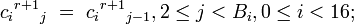

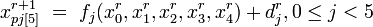

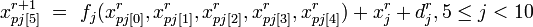

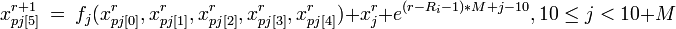

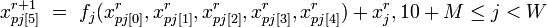

Компьютеры - VEST - Режимы работы29 мая 2011Оглавление: 1. VEST 2. Аппаратная реализация 3. Режимы работы 4. Криптостойкость 5. Применение Загрузка ключаПеред генерацией ключевого потока, шифрованием данных или хешированием шифр работает в режиме загрузки ключа, состоящий из R0 = F + 16 раундов, где F — длина ключа в битах. Формируется последовательность битов, состоящая из 15 нулей, ключа, единичного бита и ещё 15 нулей. Эта последовательность загружается с регистры начиная с младшего бита по 16 бит до тех пор, пока единичный бит не окажется в первом регистре. Далее происходят следующие операции:

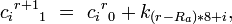

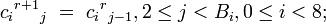

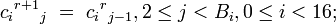

ХэшированиеЭтот режим используется для хеширования данных и для загрузки вектора инициализации. Входные данные хешируются по 8 бит за раунд:

Генерация ключевого потокаВ этом режиме на вход не подаются никакие данные. А биты с выхода складываются с открытым текстом по модулю 2. Шифрование с аутентификациейВ этом режиме биты зашифрованного сообщения попадают обратно в регистр. Просмотров: 4230

|

;

; ;

; ;

;

;

; ;

;