Интернет магазин китайских планшетных компьютеров |

|

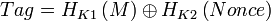

Компьютеры - UMAC16 июня 2011Оглавление: 1. UMAC 2. Функция создания ключа и псевдослучайной последовательности 3. Генерация UMAC-тегов 4. Вопросы безопасности История Данный алгоритм был отобран NESSIE в 2003 году, а в его разработке принимали участие: Intel Corp., университет Невады, научно-исследовательская лаборатория IBM, Technion и университет Калифорнии в Дэвисе. Его авторами были John Black, Shai Halevi и Hugo Krawczyk, Ted Krovetz и Phillip Rogaway. ОписаниеБыстрая «универсальная» функция используется, для того, чтобы хешировать входящее сообщение M в короткую строку. К этой строке потом применяется функция ⊕ с псевдослучайным значением, в результате чего мы получаем тег UMAC: где K1 и K2 — секретные случайные ключи, которые имеют получатель и отправитель). Отсюда видно, что безопасность UMAC зависит от того, каким случайным способом отправитель и получатель выбрали тайную хэш-функцию и псевдослучайную последовательность. При этом значение Nonce меняется каждый такт. Из-за использования Nonce, приемник и передатчик должны знать время отправки сообщения и принцип создания значения Nonce. Вместо этого можно использовать в качестве Nonce любое другое неповторяющееся значение, например порядковый номер сообщения. При этом данный номер не обязан быть секретным, главное чтобы он не повторялся. UMAC рассчитан на использование 32-х, 64-х, 92-х, и 128-битовых тегов, в зависимости от требуемого уровня безопасности. UMAC обычно используется совместно с алгоритмом шифрования AES. Просмотров: 3209

|