Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Цифровой водяной знак - Жизненный цикл цифровых водяных знаков23 января 2011Оглавление: 1. Цифровой водяной знак 2. Жизненный цикл цифровых водяных знаков 3. Классификация 4. Применения

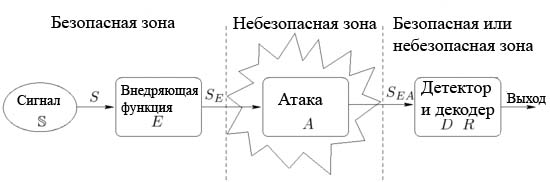

Фазы жизненного цикла ЦВЗ

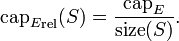

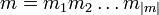

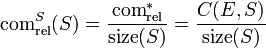

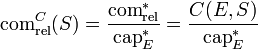

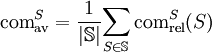

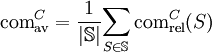

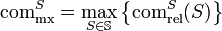

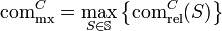

Так называемый, жизненный цикл ЦВЗ может быть описан следующим образом. Сначала в сигнал-источник S в доверенной среде внедряются водяные знаки при помощи функции E. В результате получается сигнал SE. Следующий этап — распространение SE через сеть или любым другим способом. Во время распространения на сигнал может быть совершена атака. У получившегося сигнала SEA водяные знаки могут быть потенциально уничтожены или изменены. На следующем этапе функция обнаружения D пытается обнаружить водяные знаки w, а функция R вытащить из сигнала внедрённое сообщение. Этот процесс потенциально может совершать злоумышленник. Свойства цифровых водяных знаковОбычно ЦВЗ классифицируются по 7 основным параметрам: объём, сложность, обратимость, прозрачность, надёжность, безопасность и верификация. Объём информацииРазличают внедряемый и извлекаемый объём. Внедряемый объёмВнедряемый объём — это просто размер сообщения m, которое внедряется в сигнал. Её можно определить как: capE = size = | M | Рассматривается также относительная внедряемый объём: Извлекаемый объёмИзвлекаемый объём — это количество информации m' извлечённое из сообщения. В случае если целью ЦВЗ не является передача информации, то извлекаемая информация равна нулю. Для не пустых сообщений извлекаемый объём считается после извлечения. Она считается по следующей формуле: СложностьСложность заданной функции F всегда может быть измерена. Любые затраченные усилия на внедрение, атаку, детектирование или расшифровку измеряются сложностью. Пусть C to измеряет сложность F.За C обозначим сложность процесса внедрения информации в сигнал S . В зависимости от реализации функция C измеряет затрачиваемое время количество операций ввода-вывода, количество строк кода и т. д. Сложность зависит от сигнала S. Поэтому часто рассматривается нормированная функция независящая от S. Нормализация может проводиться как по длине size сигнала так и по внедряемому объёму: Заметим, что здесь предполагается линейная зависимость C от S. В нелинейном случае можно нормировать на внедрённый объём: Оба определения рассматривают конкретный сигнал S. Рассматриваются также следующие параметры ЦВЗ:

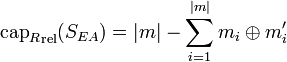

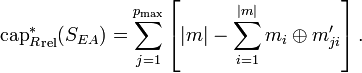

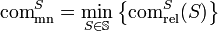

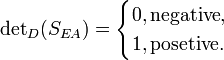

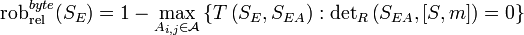

ОбратимостьТехнология предполагает возможность удалить ЦВЗ w из помеченного сигнала SE. Если полученный сигнал S' совпадает с исходным S = S', то говорят об обратимости. Возможность обратить предоставляется специальными алгоритмами. Эти алгоритмы используют секретные ключи для защиты от несанкционированного доступа к контенту. ПрозрачностьПо данным эталонному Sref и тестовому Stest сигналам, функция прозрачности Т измеряет расхождение между этими сигналами T. Результат вычисления заключён в интервале, где 0 соответствует случаю, когда система не может распознать в Stest версию Sref, и 1, если наблюдатель не может отличить эти два сигнала. НадёжностьВ этом разделе описывается надёжность ЦВЗ. Сначала надо ввести понятие «успешного обнаружения». Успешное обнаружениеДля измерения успеха функций обнаружения и дешифровки вводится функция «успешного обнаружения». Для ЦВЗ без закодированного сообщения detDD возвращает 0, если водяные знаки не могут быть обнаружены и 1 иначе, как в следующей формализации: Надёжность ЦВЗМера надёжности robrel ЦВЗ — это число, заключённое в интервале , где 0 наихудшее возможное значение и 1 наилучшее. Для измерения надёжности используются понятия числа ошибочных байтов и частоты ошибочных битов. Измеряется расстояние между строками извлечённого и внедрённого сообщений или процент совпадений для побитового сравнения. Если строки совпадают, то метод надёжен. ЦВЗ схема считается ненадёжной, если более чем ν бит повреждены и прозрачность атак выше чем τ. Например, для ЦВЗ, подверженный атакам SEA = Ai,j, с сообщением может быть вычислена следующем образом: БезопасностьОписывает устойчивость ЦВЗ по отношению к определённым атакам. ВерификацияОпределяет тип дополнительной информации необходимой функции обнаружения/извлечения для работы.

Просмотров: 5909

|

, где

, где  ,

,  и

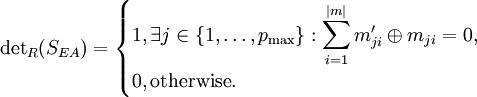

и  обозначает исключающее или. Это функция количества корректно переданных бит, она предполагает, что оба сообщения имеют одну длину. Иногда, сообщение повторяют в сигнале несколько раз. В этом случае извлекаемое сообщение в несколько раз длиннее исходного. Следующее выражение учитывает это pmax повторений:

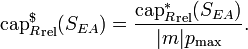

обозначает исключающее или. Это функция количества корректно переданных бит, она предполагает, что оба сообщения имеют одну длину. Иногда, сообщение повторяют в сигнале несколько раз. В этом случае извлекаемое сообщение в несколько раз длиннее исходного. Следующее выражение учитывает это pmax повторений:  Объём обычно нормируется на длину сообщения. Рассматриваются иногда таки параметры как ёмкость в секунду и емкость, отнесённая к pmax:

Объём обычно нормируется на длину сообщения. Рассматриваются иногда таки параметры как ёмкость в секунду и емкость, отнесённая к pmax:

;

;

;

;

;

;

Для того чтобы измерить количество успешных внедрений по нескольким тестам

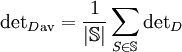

Для того чтобы измерить количество успешных внедрений по нескольким тестам  , средняя detD может быть вычислена следующем образом:

, средняя detD может быть вычислена следующем образом:  . Для схем с ненулевым внедрённым сообщением важно знать, что хотя бы одно сообщение расшифровалось успешно. Если, к примеру, сообщение m внедряется

. Для схем с ненулевым внедрённым сообщением важно знать, что хотя бы одно сообщение расшифровалось успешно. Если, к примеру, сообщение m внедряется  раз, и извлечённый объём

раз, и извлечённый объём  returns, на 10 % восстановима, то непонятно, какие именно из mi сообщений повреждены. Тем не менее, такое определение бывает полезным, если знать, что хотя бы одно из сообщений не повредилось, что отражено в следующем выражении:

returns, на 10 % восстановима, то непонятно, какие именно из mi сообщений повреждены. Тем не менее, такое определение бывает полезным, если знать, что хотя бы одно из сообщений не повредилось, что отражено в следующем выражении:  Отметим, что это не единственное возможное определение. На пример, определение может быть следующем:

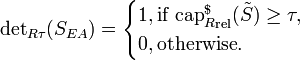

Отметим, что это не единственное возможное определение. На пример, определение может быть следующем:  то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого предела τ.

то есть детекция успешна тогда, когда количество успешно извлечённых бит выше некоторого предела τ. Индекс byte указывает на то, что вычисляется количество ошибочных байт. Для ЦВЗ без сообщения нет извлекающей функции, поэтому методы вычисления ошибочных бит и байт не применимы. Функция надёжности оценивает худший случай. При оценке надёжности любой системы, за меру надёжности принимают надёжность самого ненадёжного звена системы, в случае самой сильной атаки. В данном случае под худшей атакой понимается атака, при которой ЦВЗ удаляется без потери качества сигнала.

Индекс byte указывает на то, что вычисляется количество ошибочных байт. Для ЦВЗ без сообщения нет извлекающей функции, поэтому методы вычисления ошибочных бит и байт не применимы. Функция надёжности оценивает худший случай. При оценке надёжности любой системы, за меру надёжности принимают надёжность самого ненадёжного звена системы, в случае самой сильной атаки. В данном случае под худшей атакой понимается атака, при которой ЦВЗ удаляется без потери качества сигнала.