Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Trusted Platform Module - Архитектура TPM04 мая 2011Оглавление: 1. Trusted Platform Module 2. Архитектура TPM 3. Доверенная платформа 4. Возможные применения 5. Производители 6. Взломы  В спецификации TCG описан минимальный набор алгоритмов и протоколов, которым должен удовлетворять чип TPM. Кроме того, производителем могут быть реализованы дополнительные алгоритмы и протоколы. В архитектуре чипа реализованы следующие защитные алгоритмы:

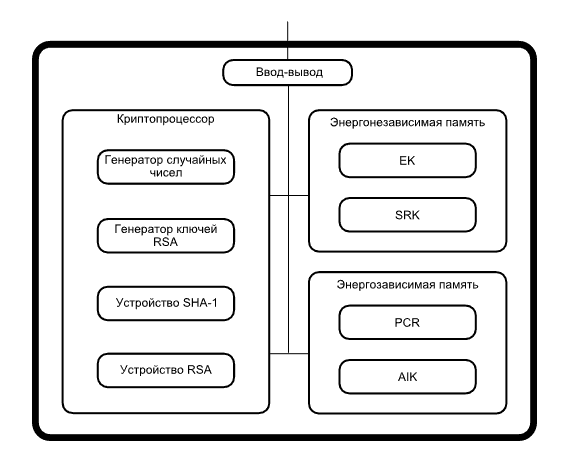

Активное экранирование позволяет чипу детектировать электрическое тестирование и, в случае необходимости, блокировать чип. Кроме того, при изготовлении TPM используются и нестандартные технологические шаги, такие как запутывание топологии слоёв ИС. Эти меры значительно усложняют взлом чипа, увеличивают стоимость взлома, что ведёт к уменьшению потенциальных нарушителей. Ввод/ВыводЭтот компонент управляет потоком информации по шине. Направляет сообщения к соответствующим компонентам. I/O компонент вводит в действие политику доступа, связанную с функциями TPM. Криптографический процессорОсуществляет криптографические операции внутри TPM. Эти операции включают в себя:

TPM использует эти возможности для генерации случайных последовательностей, генерации асимметричных ключей, цифровой подписи и конфиденциальности хранимых данных. Также TPM поддерживает симметричное шифрование для внутренних нужд. Все хранимые ключи по силе должны соответствовать ключу RSA длиной 2048 бит. Энергонезависимая памятьИспользуется для хранения ключа подтверждения, корневого ключа, авторизационных данных, различных флагов. Ключ подтвержденияEK — ключ RSA размером 2048 бит. Открытая чаcть называется PUBEK, закрытая — PRIVEK. EK генерируется до того, как конечный пользователь получит платформу. Последующие попытки сгенерировать или вставить EK не должны выполняться. Таким образом, EK — ключ, связанный с чипом. TPM должен гарантировать, что PRIVEK не будет доступен вне чипа. Используется только для установления владельца TPM и установления AIK. Регистры конфигурации платформыМогут хранится как в энергонезависимой, так и в энергозависимой памяти. Эти регистры сбрасываются при старте системы или при потери питания. TCG предписывает минимальное количество регистров. Регистры 0-7 зарезервированы для нужд TPM. Регистры 8-15 доступны для использования операционной системой и приложениями. Размер всех регистров — 160 бит. Ключи подтверждения подлинностиЭти ключи должны быть постоянными, но рекомендуется хранить AIK в виде блобов в постоянной внешней памяти, а не внутри энергонезависимой памяти TPM. TCG предполагает, что производители обеспечат достаточно места для многих блобов AIK, которые будут одновременно загружаться в энергозависимую память TPM. AIK — ключ RSA длиной 2048 бит. Фактически, TPM может сгенерировать неограниченное количество AIK. TPM должен защищать закрытую часть асимметричного ключа. AIK не используется для шифрования, только для подписей. Переход AIK от одного TPM к другому должен быть запрещён. Генератор случайных чиселИспользуется для генерации ключей и случайностей в сигнатурах. TPM должен быть способным обеспечить 32 случайных бита на каждый вызов. RNG чипа состоит из следующих компонентов:

При потери питания происходит сброс RNG. Любые выходные данные RNG для TPM должны быть защищены. Устройство SHA-1Используется для вычисления сигнатур, создания блобов ключей и других целей общего назначения. Хэш-интерфейсы доступны вне TPM. Это позволяет окружению иметь доступ к хэш-функции. Генератор ключей RSAСоздаёт пары ключей RSA. TCG не накладывает минимальных требований ко времени генерации ключей. Устройство RSAИспользуется для цифровых подписей и шифрования. Нет ограничений на реализацию алгоритма RSA. Производители могут использовать китайскую теорему об остатках или любой другой метод. Минимально рекомендуемая длина ключа — 2048 бит. Значение открытой экспоненты должно быть 2 + 1. Просмотров: 5300

|