Интернет магазин китайских планшетных компьютеров |

|

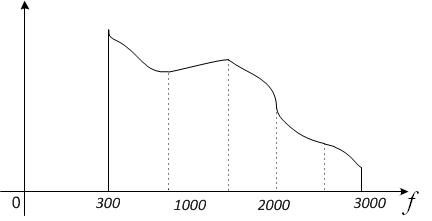

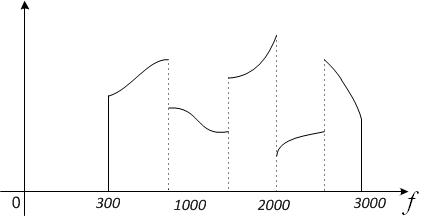

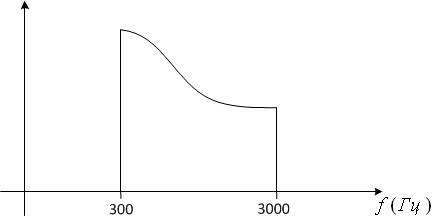

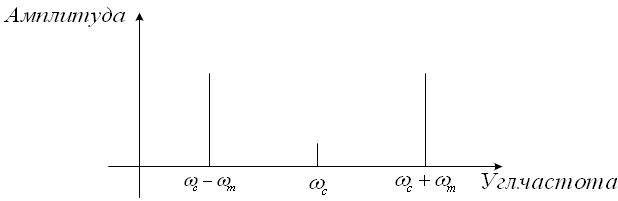

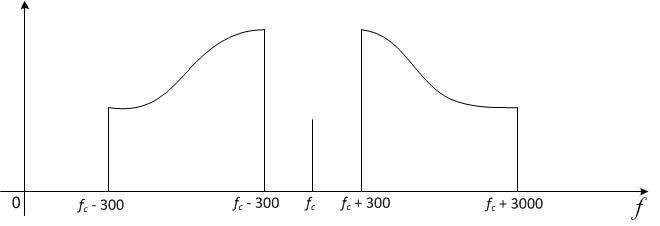

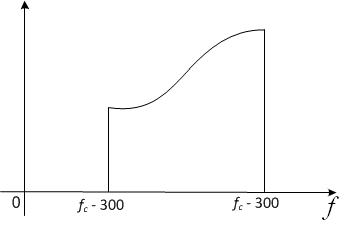

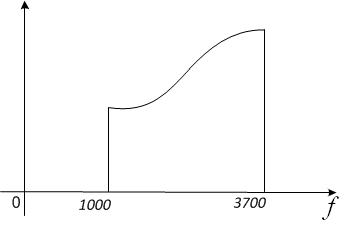

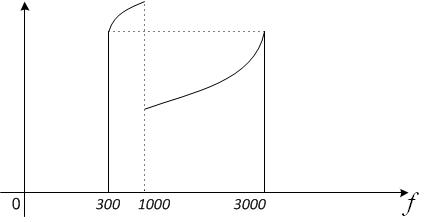

Компьютеры - Шифрование в аналоговой телефонии - Частотные преобразования сигнала23 января 2011Оглавление: 1. Шифрование в аналоговой телефонии 2. Особенности речевых сигналов 3. Скремблирование 4. Частотные преобразования сигнала 5. Временные преобразования сигнала 6. Стойкость систем временных перестановок 7. Системы цифровой телефонии 8. Список литературы Простейшим является преобразование инверсии спектра. Оно осуществляется следующим образом. Рассмотрим, например, сигнал, расположенный в диапазоне 300-3000 Гц. Попытаемся преобразовать сигнал таким образом, чтобы поменялись местами высокие и низкие частоты. Для этого рассмотрим отдельные гармоники нашего сигнала. Если Величины Vc и ωm можно выбирать. Положив Vc = 1 и ωc > ωm, мы получим следующий амплитудно-угловой спектр выхода смесителя. При рассмотрении каждой гармоники сигнала и соответствующего выхода смесителя получим следующий график. Между несущей частотой fc находятся два диапазона, называемые верхним и нижним диапазонами соответственно. Верхний диапазон аналогичен исходному сигналу, лишь перемещенному вверх. Нижний диапазон является зеркальным отражением исходного сигнала. Теперь, выбирая подходящую несущую частоту и используя смеситель для перемещения верхнего диапазона, мы можем получить инвертированный речевой сигнал. Выбором несущей частоты для различных сигналов каждый из них может быть перенесен в другой частотный диапазон. Это дает возможность передавать несколько телефонных сигналов по одному каналу. Преобразование инверсии не зависит от секретного ключа. Это — кодирование, являющееся нестойким против атак противника, обладающего аналогичным оборудованием. Развитие идеи инверсного кода, позволяющее ввести секретный ключ, состоит в использовании так называемой циклической инверсии. Суть преобразования циклической инверсии заключается в следующем. Как мы уже заметили, если инвертированный сигнал находится в том же диапазоне, что и исходный сигнал, то несущая частота равна 3300 Гц. Для другой несущей частоты, скажем 4000 Гц, получим инвертированный сигнал со спектром, изображенным на рис. 7 Этот сигнал не попадает в исходную полосу. Можно договориться переносить часть спектра, превышающую 3000 Гц, в нижнюю часть исходного спектра. В таком переносе части спектра и заключается идея циклической инверсии. Типичный инвертор имеет от 4 до 16 различных несущих частот. Это дает такое же число возможных циклических сдвигов. С помощью ключа можно выбирать несущую частоту так, как это делается для шифра простой замены. Можно использовать также генератор псевдослучайных чисел, который выбирает изменяемую несущую частоту. Обычно для этого используют интервал в 10 или 20 мс. Реализующее такой метод устройство называют циклическим инверсным переключателем диапазона. Подобные системы имеют две серьёзные слабости. Во-первых, в каждый момент времени имеется лишь небольшое число возможных несущих частот, в силу чего исходный сигнал может быть восстановлен их перебором с помощью сравнительно простого оборудования. Во-вторых, что более важно, остаточная разборчивость выходного сигнала для такого метода неприемлемо высока, что проявляется при непосредственном прослушивании. Третий способ изменения сигнала в частотной области состоит в делении диапазона. Спектр сигнала делится на некоторое число равных поддиапазонов, которые могут переставляться местами друг с другом. К этому можно добавить также возможность инвертирования для некоторых поддиапазонов. Эту идею проиллюстрируем следующим примером. ПримерРассмотрим сигнал, изображенный на рис. 9. В нашем примере частотный диапазон разбит на пять равных частей, которые переставляются в соответствии с указанной нумерацией, при этом первая и пятая части инвертированы. Всего в нашем примере имеется 5! возможных перестановок и 2 возможностей для инвертирования. Итого – Некоторые причины этого легко понять. Так будет, например, если некоторые поддиапазоны остаются неизменными. Кроме того, известно, что обычно более 40% энергии сигнала лежит в первых двух поддиапазонах, соответствующих первой форманте. Как только криптоаналитик найдет правильные позиции первых двух поддиапазонов и переместит их на нужные места, он частично восстановит сигнал и получит неплохой шанс понять фрагмент сообщения. Можно попытаться улучшить систему защиты за счет использования некоторого числа различных перестановок, которые меняются через короткие промежутки времени с помощью генератора псевдослучайных чисел. Часто для реальных систем лучшие перестановки хранятся в ROM, имеющейся внутри устройства. Несмотря на то, что генератор может вырабатывать последовательность очень большого периода, и размер ключа может быть выбран достаточно большим, даже в этом случае остаточная разборчивость большой доли преобразований так велика, что система не может в полной мере обеспечить необходимую надежность защиты. То же можно сказать вообще о любом скремблере, использующем лишь действия с частотной областью. Их применение ограничивается лишь ситуациями, когда целью является препятствие пониманию разговора для случайного слушателя или даже противника, не обладающего подходящим оборудованием. Как будет видно из дальнейшего, более совершенные системы или увеличивают ширину спектра сигнала, или вводят временные задержки в передачу. Подобные изменения влекут свои собственные проблемы и поэтому частотные скремблеры могут быть использованы только тогда, когда не требуется гарантированная стойкость. К сказанному следует добавить замечание о числе поддиапазонов, используемых частотным скремблером. В предыдущем примере их было пять. Ясно, что с ростом этого числа значительно увеличилось бы число возможных перестановок, что привело бы к возрастанию стойкости системы. Однако введение слишком большого числа поддиапазонов связано с большими практическими трудностями. Дело в том, что на приеме необходимо восстановить исходный сигнал. Фильтры же и другие компоненты схемы вносят шумы и не являются в точности линейными системами. Любые преобразования сигнала, производимые при передаче, являются несовершенными и приводят к ухудшению его качества на выходе. Скремблеры особенно чувствительны к подобным искажениям. Поэтому увеличение числа поддиапазонов делает систему или вообще непригодной, или неэкономичной. Просмотров: 7755

|

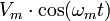

— одна из гармоник, подаваемая вместе с сигналом

— одна из гармоник, подаваемая вместе с сигналом  на вход устройства, называемого смесителем, то его выходом будет сигнал

на вход устройства, называемого смесителем, то его выходом будет сигнал  . Согласно известному равенству

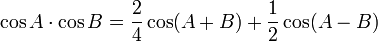

. Согласно известному равенству

вариантов преобразований сигнала. Это, конечно, не очень много. Хуже обстоит дело с остаточной разборчивостью. Если использовать лишь перестановки полос, то для большинства из них остаточная разборчивость достигает 10%, что, конечно, не дает гарантии стойкости.

вариантов преобразований сигнала. Это, конечно, не очень много. Хуже обстоит дело с остаточной разборчивостью. Если использовать лишь перестановки полос, то для большинства из них остаточная разборчивость достигает 10%, что, конечно, не дает гарантии стойкости.