Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Схема Блома23 января 2011Оглавление: 1. Схема Блома 2. Пример в криптографии, схема распределения ключей. В схеме Блома доверенная сторона раздаёт каждому участнику открытый и закрытый ключ. Участники, обмениваясь между собой только открытыми ключами по незащищённым каналам связи могут сгенерировать секретный сеансовый ключ для общения между собой. Надёжность схемы напрямую зависит от размера секретной матрицы, используемых в схеме. Для восстановления секретной матрицы необходимо иметь число ключей, равное количеству строк матрицы. Схема используется в протоколе HDCP в целях защиты видео от копирования. Описание протоколаИнициализацияДоверенная стороны выбирает симметричную матрицу Dk,k над конечным полем Добавление участникаКогда новый участник хочет присоединиться к группе, доверенная сторона выбирает для него новый открытый ключ, который представляет собой вектор I размера k. Далее доверенная сторона вычисляет закрытый ключ g:

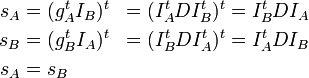

Открытый и закрытый ключ сообщаются участнику по надёжному каналу без прослушивания. Установление сессииЕсли два участника хотят установить между собой секретный канал, они посылают друг другу по открытому каналу свои открытые ключи. Далее каждый из них умножает свой закрытый ключ на открытый ключ другой стороны. Если IA,gA — открытый и закрытый ключ одной стороны, IB,gB — ключи другой стороны, то: В результате у них получится одно и тоже число, которое и будет использоваться как общий сеансовый ключ. Надёжность схемыДля вычисления общего секретного ключа двух сторон нужно знать секретную матрицу. Её можно восстановить, если получить k линейно-независимых идентификаторов. Просмотров: 3274

|

.

.