Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Salsa20 - Криптоанализ01 июля 2011Оглавление: 1. Salsa20 2. Скоростные особенности 3. Криптоанализ В 2005 году Paul Crowley объявил об атаке на Salsa20/5 с расчетной сложностью по времени 2. Эта и последующие атаки основаны на усеченном дифференциальном криптоанализе. За этот криптоанализ он получил награду в 1000$ от автора Salsa20. Пока что не было публичных сообщений об атаках на Salsa20/12 и полную Salsa20/20. ChaCha

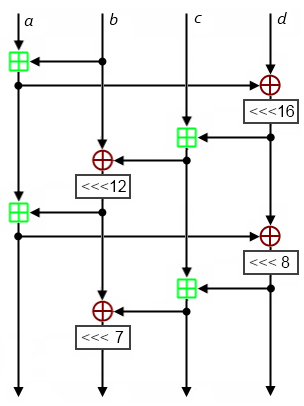

Вариант ChaCha функции quarterround

В 2008 году Daniel Bernstein опубликовал родственное семейство поточных шифров под названием ChaCha, целью которого было улучшение перемешивания данных за один раунд и, предположительно, улучшение криптостойкости при той же, или даже немного большей скорости. Основной блок системы здесь работает иначе. Теперь каждая операция изменяет одно из слов. Изменения происходят циклически «в обратную сторону», начиная с 0-го слова. Чередуются операции сложения и побитовой суммы вместе со сдвигом. складывается слово с предыдущим. Функция quarterround, где a, b, c, d-слова, в ChaCha выглядит следующим образом Здесь используются те же самые арифметические операции, но каждое слово изменяется два раза за преобразование вместо одного. Просмотров: 3276

|