Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - RSA-KEM12 июня 2011Оглавление: 1. RSA-KEM 2. Анализ безопасности Описание ВведениеRSA-KEM является популярным механизмом шифрования ключа, сочетающим в себе ложные перестановки RSA и KDF. Обладает простотой и превосходными защитными свойствами, по сравнению с OAEP или OAEP+. Основной недостаток состоит в том, что шифротекст немного больше исходного текста. Процесс шифрования можно коротко представить следующим образом:

Принимающий может востановить w из принятого шифртекста и затем сгенерировать y, чтоб и отправитель и принимающий могли согласиться с одинаковым симметричным ключом. ПараметрыМеханизм шифрования ключа имеет следующие системные параметры:

Генерация ключаОткрытый ключ состоит из RSA коэффициента

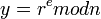

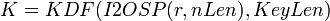

n, e, d - целые положительные числа. ШифрованиеЦелью алгоритма шифрования является произвести псевдо-случайный ключ K длинны KeyLen и шифротекст

ДешифрованиеАлгоритм дешифрования принимает на вход следующее: - закрытый ключ, состоящий из целого положительного n и d. - шифротекст

Просмотров: 1733

|

, который является произведением двух больших простых чисел и экспоненты

, который является произведением двух больших простых чисел и экспоненты  , где

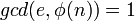

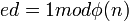

, где  . Это так же выделяет key derivation function KDF. Пусть nLen обозначает длинну n в байтах. Секретный ключ состоит из дешифровой экспоненты d, где

. Это так же выделяет key derivation function KDF. Пусть nLen обозначает длинну n в байтах. Секретный ключ состоит из дешифровой экспоненты d, где  . Алгоритм генерации ключа ничего не принимает на вход и выполняется следующим образом:

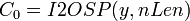

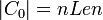

. Алгоритм генерации ключа ничего не принимает на вход и выполняется следующим образом: , который шифрует K. Алгоритм шифрования принимает следующее: - открытый ключ, состоящий из целого положительного n и e. - нет опций шифрования. Выполняется следующим образом:

, который шифрует K. Алгоритм шифрования принимает следующее: - открытый ключ, состоящий из целого положительного n и e. - нет опций шифрования. Выполняется следующим образом: .

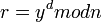

. .

. .

. .

. , иначе провал.

, иначе провал. .

. , если нет, то провал.

, если нет, то провал. .

.