Интернет магазин китайских планшетных компьютеров |

|

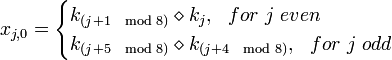

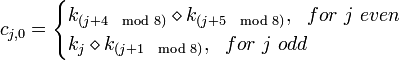

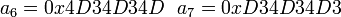

Компьютеры - Rabbit - Безопасность07 мая 2011Оглавление: 1. Rabbit 2. Rabbit и eStream 3. Безопасность 4. Список литературы Rabbit предоставляет 128-битную защиту против аттакующих, чья цель один уникальный ключ. Если же атака происходит на несколько ключей за раз, и все равно, который из них взломают, то защищенность снижается до 96 бит.. АлгоритмВнутреннее состояние поточного шифра содержит 513 битов. 512 из них поделены на 8-мь 32-битных переменных состояний xj,i и 8-мь 32-битных счетчиков cj,i , где xj,i - переменная состояния подсистемы j при итерации i , а cj,i - обазначет соответствующий счетчик переменных. 513-й бит - бит переноса φ7,i , который необходимо хранить между итерациями. Этот бит инициализируется нулем. 8-мь переменных состояний и 8-мь счетчиков зависят от ключа при инициализации. Схема установки ключаАлгоритм инициализируется расширением 128-битного ключа на 8-мь переменных состояния и 8-мь счетчиков так, чтосуществует взаимнооднозначное соответствие между ключом, начальными переменными состояний, xj,0 , и начальными счетчиками, cj,0 . Ключ, K, поделен на 8-мь подключей:

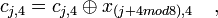

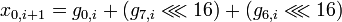

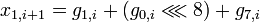

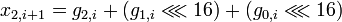

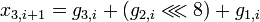

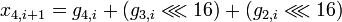

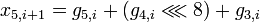

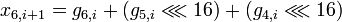

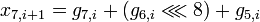

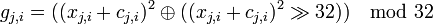

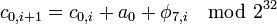

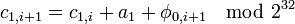

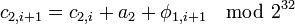

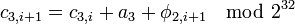

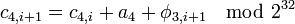

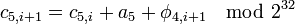

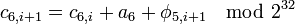

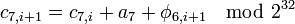

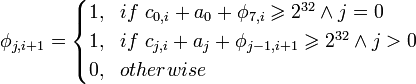

Система прогоняется 4-ре раза, согласно функции следующего состояния, определенной ниже, чтобы понизить кореляцию между битами ключа и битами переменных внутренного состояния. В конце, счетчики ре-инициализируются следующим образом: для предотвращения восстановления ключа путем инверсии системы счетчиков. Функция следующего состоянияЗдесь все сложения по модулю 2^32. Система счетчиковУравнения, задающие изменение системы счетчиков: где счетчик бита переноса, φj,i + 1, задается:

:

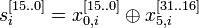

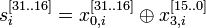

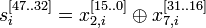

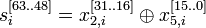

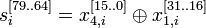

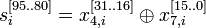

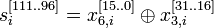

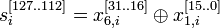

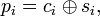

Схема извлеченияПосле каждой итерации, 128 битов выхода генерируется по следующим формулам: где si 128-ми битный блок шифрующего потока на i-той итерации. Шифрующая/дешифрующая схемаВыполняется операция XOR между извлеченными битами и текстом/шифротекстом для шифрования/дешифрования. где ci и ci = pi обознают i-тый блок шифротекста и текста соответственно. Выполняется операция XOR между извлеченными битами и тескстом/шифротекстом для шифрования/дешифрования. Просмотров: 3581

|

,

,  , ... ,

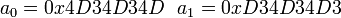

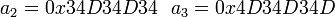

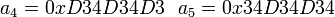

, ... ,  , переменные состояний и счетчики инициализируются при помощи подключей:

, переменные состояний и счетчики инициализируются при помощи подключей: