Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Поточный шифр - Режим гаммирования для поточных шифров22 января 2011Оглавление: 1. Поточный шифр 2. Режим гаммирования для поточных шифров 3. Классификация поточных шифров 4. Поточные шифры на регистрах сдвига с линейной обратной связью 5. Потоковые шифры основанные на РСЛОС. Усложнение 6. Основные отличия поточных шифров от блочных 7. Проектирование поточных шифров 8. Криптоанализ. Атаки на поточные шифры Простейшая реализация поточного шифра изображена на рисунке. Генератор гаммы выдаёт ключевой поток: Расшифрование производится операцией XOR между той же самой гаммой и зашифрованным текстом: Очевидно, что если последовательность битов гаммы не имеет периода и выбирается случайно, то взломать шифр невозможно. Но у данного режима шифрования есть и отрицательные особенности. Так ключи, сравнимые по длине с передаваемыми сообщениями, трудно использовать на практике. Поэтому обычно применяют ключ меньшей длины. С помощью него генерируется псевдослучайная гаммирующая последовательность. Естественно, псевдослучайность гаммы может быть использована при атаке на поточный шифр. Просмотров: 15963

|

. Обозначим поток битов открытого текста

. Обозначим поток битов открытого текста  . Тогда поток битов шифротекста получается с помощью применения операции XOR:

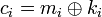

. Тогда поток битов шифротекста получается с помощью применения операции XOR:  , где

, где  .

. .

.