Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Нейрокриптография - Протокол обмена ключами22 января 2011Оглавление: 1. Нейрокриптография 2. Применение 3. Протокол обмена ключами Для обмена ключами между двумя абонентами наиболее часто используется алгоритм Диффи-Хеллмана. Его более безопасная замена основана на синхронизации двух древовидных машин четности. Синхронизация этих машин похожа на синхронизацию двух хаотических осцилляторов в теории хаотических связей.

TPM

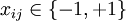

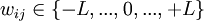

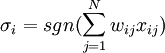

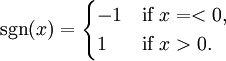

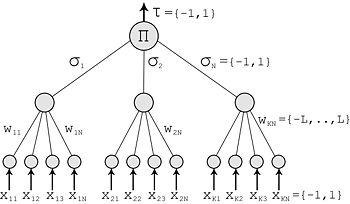

TPMTPM — это особый вид многоуровневой нейронной сети прямого распространения. Она состоит из одного выходного нейрона, K скрытых нейронов и K*N входных нейронов. Входные нейроны принимают двоичные значения: Веса между входными и скрытыми нейронами принимают значения: Значение каждого скрытого нейрона есть сумма произведений входного значения и весового коэффициента: Значение выходного нейрона есть произведение всех скрытых нейронов: Выходное значение также двоичное. ПротоколУ каждого абонента есть своя TPM. Их синхронизация происходит следующим образом:

После полной синхронизации, А и Б могут использовать веса в качестве ключа. Этот метод известен как двунаправленное обучение. Для обновления весовых коэффициентов могут использоваться следующие правила:

Виды атак и надёжностьДля каждой атаки предполагается, что криптоаналитик Е может подслушивать сообщения между А и Б, но не может их изменять. Метод грубой силыКриптоаналитик должен проверить все возможные варианты ключей, то есть все возможные веса wij. Если имеется K скрытых нейронов, K*N входных нейронов и максимальный вес L, то это даёт вариантов. Например, для K = 3, L = 3, N = 100 ≈3*10 различных ключей. На сегодняшний день такая атака невозможна. Обучение собственной TPMПусть у криптоаналитика есть такая же TPM, как и у абонентов. Он хочет её синхронизировать с двумя другими TPM. На каждом шаге возможны три ситуации:

Таким образом, криптоаналитик может определить ключ лишь с очень малой вероятностью. Другие атакиЗащищенность обычных криптографических систем можно улучшить, увеличив длину ключа. В нейрокриптографии вместо ключа увеличивается синаптическая длина L. Это увеличивает сложность атаки экспоненциально, в то время как затраты абонентов на дешифрацию растут полиномиально. Таким образом, взлом подобной системы является NP-сложной задачей. Алексанр Климов, Антон Митягин и Ади Шамир утверждают, что исходный алгоритм нейросинхронизации может быть сломан по крайней мере тремя видами атак: геометрической, вероятностным анализом и генетическими алгоритмами. Хотя данная реализация небезопасна, идеи случайной синхронизации могут привести к абсолютно безопасной схеме. Генетическая атакаАтака строится на создании большой популяции нейронных шифровальных устройств — таких же нейросетей с абсолютно идентичной структурой, что А и Б. В процессе обмена информацией между абонентами происходит либо отсеивание ненужных НШУ, либо наоборот — наращивание потенциально благоприятных для взлома. Формализованный алгоритм выглядит так:

1. Если выходные значения А и Б не равны между собой: Output ≠ Output, обновление весов не происходит. Взломщик не трогает свою популяцию. Защита от квантовых компьютеровВ квантовом компьютере данные хранятся в кубитах. Это позволяет решать более сложные задачи за существенно меньшее время. Поэтому очень важно найти алгоритмы, не основанные на этих проблемах теории чисел. Нейронный протокол обмена ключей не основан на теории чисел, он основан на различии между однонаправленной и двунаправленной синхронизацией нейронных сетей. Поэтому, подобные протоколы могут ускорить процесс обмена. Просмотров: 3397

|