Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - N-Hash - Безопасность хеш-функций27 апреля 2011Оглавление: 1. N-Hash 2. Использование 3. Особенности N-Hash 4. Цели N-Hash 5. Алгоритм 6. Безопасность хеш-функций 7. Итоги Хеш-функция является безопасной в случае, когда криптоаналитику требуется очень много информации, для того чтобы взломать данную хеш-функцию и если хеш-функция не взломана к данному времени. Для того, чтобы хеш-функция была безопасной, необходимо, чтобы выполнялись условия:

Иначе человек, который вводит свои логин и пароль для входа в Википедию, мог бы попасть на страницу другого участника.

Если данное условие не выполняется, то это делает возможным нахождение паролей пользователей Википедии.

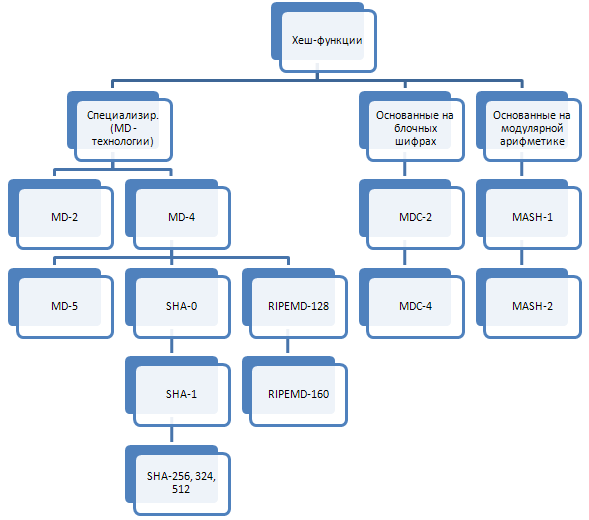

Иначе, можно было бы найти два пароля с одинаковыми хеш-кодами. N-Hash не является безопасной функцией, так как для нее не выполнено последнее условие. Криптоанализ N-HashВ настоящее время N-Hash считается небезопасной функцией. На данном рисунке указаны все безопасные однонаправленные функции на данный момент согласно стандарту ISO/IEC 10118:

Из алгоритмов, построенных как и N-Hash на основе блочных шифров, безопасными считаются только MDC-2 и MDC-4. Для N-Hash характерна следующая проблема:

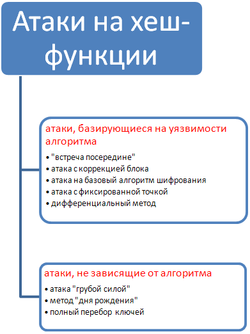

Атаки на хеш-функции На данном рисунке приведена классификация атак на все алгоритмы хеширования в целом. Атаки, зависящие от алгоритма, являются атаками, основанными на свойствах конкретного алгоритма. Например, N-Hash успешно атакуют с помощью дифференциального метода, атакой с фиксированной точкой и встречей посередине. Атаки, не зависящие от алгоритма, можно применить к любой функции хеширования, однако это не исключает того, что для некоторых алгоритмов они очень трудоёмки из-за большого объёма информации или быстродействия кода. Действенные атаки на N-Hash

Атаки, базирующиеся на уязвимости алгоритмаДифференциальный методДен Бур предложил способ построения коллизии для однораундовой схемы N-Hash. Бихам и Шамир успешно применили метод дифференциального криптоанализа для компрометации 6-раундовой схемы N-Hash. Предложенный ими способ построения коллизии срабатывает для любого значения N кратного трём и при этом для N ≤ 12 он оказывается эффективнее подхода, основанного на парадоксе дней рождения. Для 12-раундовой схемы сложность построения коллизий предложенным методом оценивается величиной 256 операций. Атаки, не зависящие от алгоритмаУвеличение длины хеш-кода и секретного ключа усложнит работу криптоаналитика. Можно попытаться сделать вычисления слишком трудоёмкими для персонального компьютера и требующими больших ресурсов. Тогда криптоаналитику надо будет или искать суперкомпьютер, или написать вирус, который на основе распараллеливания процесса взлома хеш-функции будет использовать сразу несколько персональных компьютеров для решения проблемы. Также действенны такие методы защиты хеш-функции:

Просмотров: 6712

|