Интернет магазин китайских планшетных компьютеров |

|

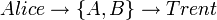

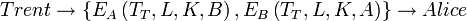

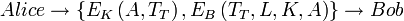

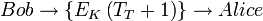

Компьютеры - Kerberos - Протокол аутентификации и обмена ключами01 мая 2011Оглавление: 1. Kerberos 2. Протокол аутентификации и обмена ключами 3. Протокол аутентификации В основе протокола Kerberos лежит модифицированный протокол Нидхема — Шрёдера, причём полученный метод аутентификации и обмена ключами также называют протоколом Kerberos. Протокол позволяет двум сторонам аутентифицировать друг друга и сгенерировать новый сеансовый ключ с помощью доверенной третьей стороны. Протокол использует только симметричное шифрование и предполагает, что у каждого корреспондента есть общий секретный ключ с третьей доверенной стороной. Алиса направляет доверенной стороне свой идентификатор и Боба: Трент генерирует два сообщения. Первое включает метку времени TT, время жизни ключа L, новый сеансовый ключ для Алисы и Боба K и идентификатор Боба B. Это сообщение шифруется общим ключом Алисы и Трента. Второе сообщение содержит то же самое, кроме идентификатора — он заменён на идентификатор Алисы A. Само сообщение шифруется общим ключом Трента и Боба: Алиса генерирует сообщение из собственного идентификатора A и метки времени TT, после чего шифрует сообщение сеансовым ключом K и посылает Бобу вместе со вторым сообщением от Трента: В целях собственной аутентификации Боб шифрует модифицированную метку времени TT + 1 общим сеансовым ключом K и посылает её Алисе: Важным предположением является синхронизированность часов всех участников протокола. Однако на практике используется синхронизация с точностью до нескольких минут с запоминанием истории передач в течение некоторого времени. Просмотров: 2510

|