Интернет магазин китайских планшетных компьютеров |

|

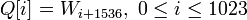

Компьютеры - HC-25628 июня 2011Оглавление: 1. HC-256 2. Безопасность шифрования HC-256 3. Атаки на HC-256 4. Заключение система потокового шифрования, разработанная криптографом Хонъюном Ву из сингапурского Института инфокоммуникационных исследований. Впервые опубликован в 2004 году. 128-битный вариант был представлен на конкурсе eSTREAM, целью которого было создание европейских стандартов для поточных систем шифрования. Алгоритм стал одним из четырех финалистов конкурса в первом профиле. Описание алгоритмаПотоковый шифр HC-256 генерирует ключевую последовательность длинной до 2 бит с помощью 256-битового ключа и 256-битного вектора инициализации. НС-256 содержит две секретные таблицы, в каждой из которых 1024 32-битных элемента. При каждом шаге обновляется один элемент из таблицы при помощи нелинейном функции обратной связи. Через каждые 2048 шагов все элементы двух таблиц будут обновлены. Операции, функции, переменныеВ алгоритме используются следующие операции:

В HC-256 используются две таблицы P и Q. Ключ и вектор инициализации обозначаются K и V соответственно. Ключевая последовательность обозначается S.

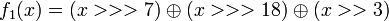

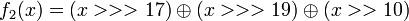

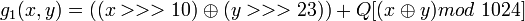

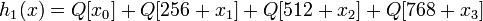

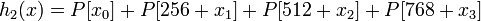

В HC-256 используется шесть функций:

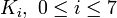

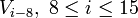

Здесь x = x3 || x2 || x1 || x0 — 32-битное слово. x0, x1, x2, x3 состоят из 1 байта каждый, причем x0, x3 — младший и старший байты соответственно. Процесс инициализацииПроцесс инициализации в HC-256 состоит из преобразования P и Q с помощью ключа и вектора инициализации и запуска шифрования 4096 раз без генерации выходного результата. 1. Составление K = K0 || K1 || … || K7 и V = V0 || V1 || … || V7, где Ki и Vi состоят из 32-х бит. Ключ и вектор инициализации расширяются в массив Wi.

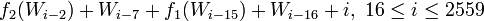

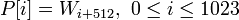

2. Обновление таблиц P и Q с помощью W:

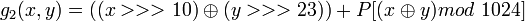

3. Запуск шифрования 4096 раз без генерации выходного результата. Процесс инициализации завершен и шифр готов к генерации ключевой последовательности. Алгоритм генерации ключевой последовательностиНа каждом шаге обновляется один элемент из таблицы и генерируется один 32-битный выходной элемент. Ниже описан процесс генерации ключевой последовательности:

Просмотров: 5027

|

: x+y означает x+y mod 2, где 0

: x+y означает x+y mod 2, где 0  x

x  2 и 0

2 и 0  : x

: x  : побитовое исключающее ИЛИ

: побитовое исключающее ИЛИ : конкатенация

: конкатенация : оператор сдвига вправо на указанное количество бит

: оператор сдвига вправо на указанное количество бит : оператор сдвига влево на укзанное количество бит

: оператор сдвига влево на укзанное количество бит : циклический сдвиг вправо, x

: циклический сдвиг вправо, x  : таблица из 1024-х 32-битных элементов. Каждый элемент обозначается P, где 0

: таблица из 1024-х 32-битных элементов. Каждый элемент обозначается P, где 0  : таблица из 1024-х 32-битных элементов. Каждый элемент обозначается P, где 0

: таблица из 1024-х 32-битных элементов. Каждый элемент обозначается P, где 0  : 256-битный ключ алгоритма HC-256.

: 256-битный ключ алгоритма HC-256. : 256-битный вектор инициализации алгоритма HC-256.

: 256-битный вектор инициализации алгоритма HC-256. : ключевая последовательность, созданная алгоритмом HC-256. 32-битный элемент на выходе i-го шага обозначается Si . S=S0 || S1 || S2 || ...

: ключевая последовательность, созданная алгоритмом HC-256. 32-битный элемент на выходе i-го шага обозначается Si . S=S0 || S1 || S2 || ...

принимает следующие значения:

принимает следующие значения: