16 июня 2011

Хавал дарго: лучшее предложение на рынке tts.haval.ru.

Оглавление:

1. HAVAL

2. HAVAL — хеши

3. Криптоанализ

однонаправленная хеш-функция, разработанная Yuliang Zheng , Josef Pieprzyk и Jennifer Seberry в 1992 году. Для произвольного входного сообщения функция генерирует хеш-значение, называемое дайджестом сообщения, которое может иметь длину 128, 160, 192, 224 или 256 бит. Количество итераций — переменное, от 3 до 5. Количество раундов на каждой итерации — 32. Является модификацией MD5.

Алгоритм

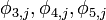

Определим булевы функции, которые используются для выполнения побитовых операций над словами.

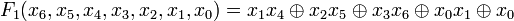

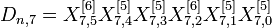

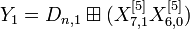

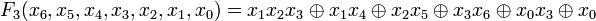

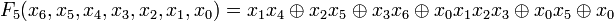

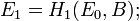

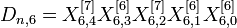

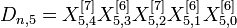

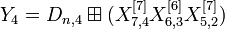

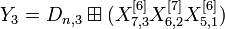

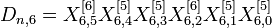

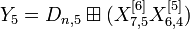

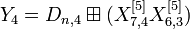

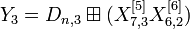

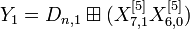

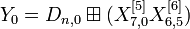

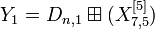

1-я итерация

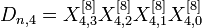

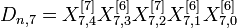

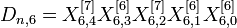

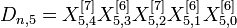

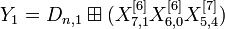

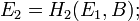

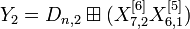

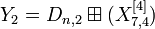

2-я итерация

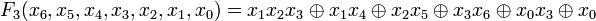

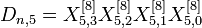

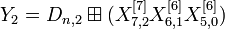

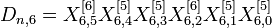

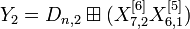

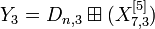

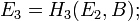

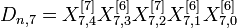

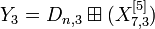

3-я итерация

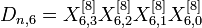

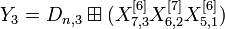

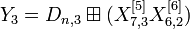

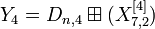

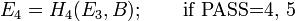

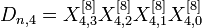

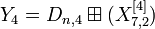

4-я итерация

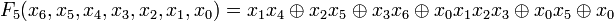

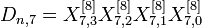

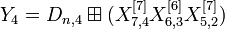

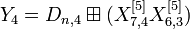

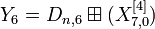

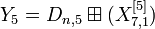

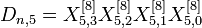

5-я итерация

На вход алгоритма поступает входной поток данных, хеш которого необходимо найти. Этот поток делится на блоки, каждый длиной в 1024 бита. Ниже приведены 3 шага алгоритма.

Шаг 1. Расширение сообщения

Сначала сообщение расширяется так, чтобы его длина в битах стала равной 944 по модулю 1024. Для этого в конец сообщения записывается единичный бит, а затем необходимое число нулевых бит. В оставшиеся 80 бит дописывают 64-битное представление количества бит в сообщении до выравнивания, 10-битное представление длины дайджеста сообщения,3-битное представление числа итераций и 3-битное представление версии HAVAL.

Шаг 2. Обработка сообщения блоками по 1024 бит

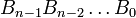

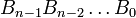

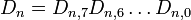

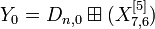

Запишем расширенное сообщение в виде:  , где , где  — 1024-битный блок и n — количество блоков в расширенном сообщении. — 1024-битный блок и n — количество блоков в расширенном сообщении.

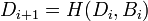

Далее, для i от 0 до n-1 проводим следующее вычисление:

, где H — функция сжатия, описанная ниже, и , где H — функция сжатия, описанная ниже, и  — 256-битная константа. — 256-битная константа.

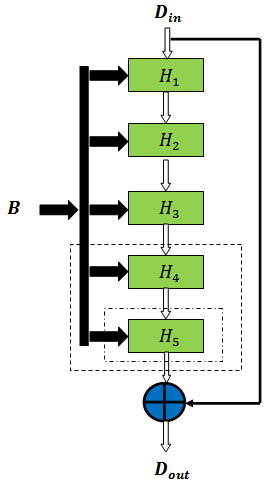

Функция сжатия H

Функция сжатия H

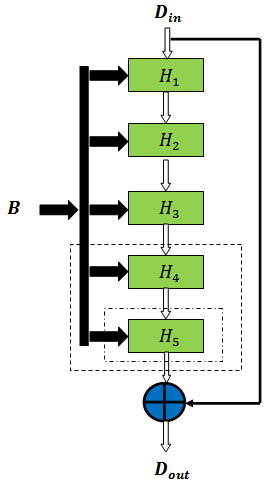

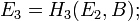

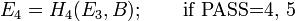

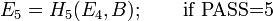

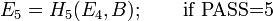

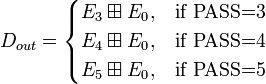

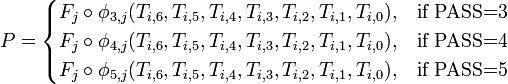

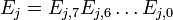

H обрабатывает блок сообщения в течение 3, 4 или 5 итераций. Обозначим функции сжатия, использующиеся в итерациях, через H1,H2,H3,H4 и H5. Пусть  — некоторая 256-битная константа, а — некоторая 256-битная константа, а  — 256-битный выход функции H. Тогда H может быть описана следующим образом: — 256-битный выход функции H. Тогда H может быть описана следующим образом:

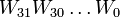

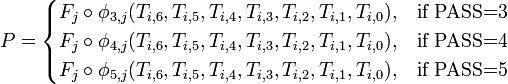

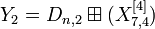

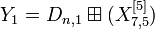

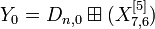

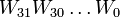

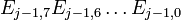

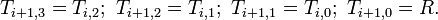

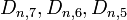

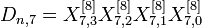

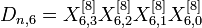

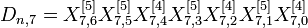

Обозначим номер итерации через j. Итерации под номером j соответствует функция сжатия Hj. На вход каждой функции Hjподаётся  и и  , где , где  — это 1024-битный блок сообщения, состоящий из 32 слов — это 1024-битный блок сообщения, состоящий из 32 слов  , a , a  состоит из 8 слов состоит из 8 слов  . Тогда Hj может быть записана следующим образом: . Тогда Hj может быть записана следующим образом:

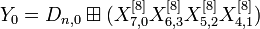

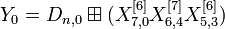

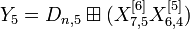

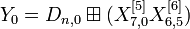

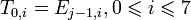

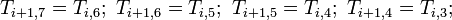

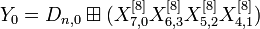

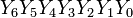

- 1. Пусть

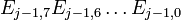

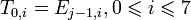

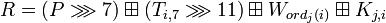

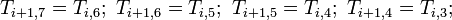

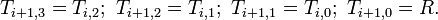

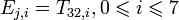

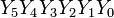

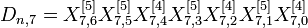

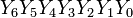

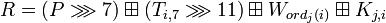

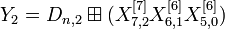

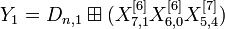

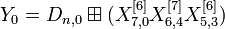

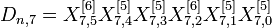

- 2. Повторяем следующие действия для i от 0 до 31:

-

, где , где  — 32-битные константы — 32-битные константы

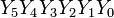

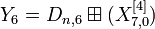

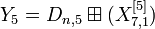

- 3. Пусть

и и  является 256-битным выходом Hj. является 256-битным выходом Hj.

Обозначения:  — композиция двух функций, — композиция двух функций,

-

-

-

— сложение по модулю 2, — сложение по модулю 2, — перестановки, описанные в Таблице 2. — перестановки, описанные в Таблице 2.

Замечания: на 1-ой итерации константы не используются.

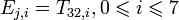

В отличие от итерации 1, во 2-ой и в последующих итерациях  обрабатывается не в пословном порядке, а в порядке, определённом Таблицей 1. обрабатывается не в пословном порядке, а в порядке, определённом Таблицей 1.

Таблица 1. Порядок обработки слов

| ord1 |

0 |

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

31 |

| ord2 |

5 |

14 |

26 |

18 |

11 |

28 |

7 |

16 |

0 |

23 |

20 |

22 |

1 |

10 |

4 |

8 |

30 |

3 |

21 |

9 |

17 |

24 |

29 |

6 |

19 |

12 |

15 |

13 |

2 |

25 |

31 |

27 |

| ord3 |

19 |

9 |

4 |

20 |

28 |

17 |

8 |

22 |

29 |

14 |

25 |

12 |

24 |

30 |

16 |

26 |

31 |

15 |

7 |

3 |

1 |

0 |

18 |

27 |

13 |

6 |

21 |

10 |

23 |

11 |

5 |

2 |

| ord4 |

24 |

4 |

0 |

14 |

2 |

7 |

28 |

23 |

26 |

6 |

30 |

20 |

18 |

25 |

19 |

3 |

22 |

11 |

31 |

21 |

8 |

27 |

12 |

9 |

1 |

29 |

5 |

15 |

17 |

10 |

16 |

13 |

| ord5 |

27 |

3 |

21 |

26 |

17 |

11 |

20 |

29 |

19 |

0 |

12 |

7 |

13 |

8 |

31 |

10 |

5 |

9 |

14 |

30 |

18 |

6 |

28 |

24 |

2 |

23 |

16 |

22 |

4 |

1 |

25 |

15 |

Шаг 3. Формирование дайджеста сообщения

На этом шаге используется  длиной в 256 бит, полученный на шаге 2. Если требуемый размер хэша — 256 бит, то длиной в 256 бит, полученный на шаге 2. Если требуемый размер хэша — 256 бит, то  и есть дайджест сообщения. Рассмотрим остальные 4 случая. и есть дайджест сообщения. Рассмотрим остальные 4 случая.

1. Размер хеша — 128 бит

Представим  и и  в следующем виде: в следующем виде:

-

-

Тогда дайджестом сообщения является 128-битовое  , где , где

-

-

2. Размер хеша — 160 бит

Представим  и и  в следующем виде: в следующем виде:

-

-

Тогда дайджестом сообщения является 160-битовое  , где , где

-

-

3. Размер хеша — 192 бит

Представим  и и  в следующем виде: в следующем виде:

-

-

Пусть

-

-

— дайджест сообщения. — дайджест сообщения.

4. Размер хеша — 224 бит

Представим  в следующем виде: в следующем виде:

-

-

Тогда дайджестом сообщения является 224-битовое  , где , где

-

-

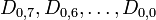

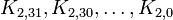

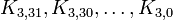

Константы, использующиеся в алгоритме

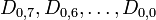

В данном алгоритме используются 136 32-битовых константы. Запишем их в следующем порядке:

-

- 1.

- 2.

- 3.

- 4.

- 5.

243F6A88 85A308D3 13198A2E 03707344 A4093822 299F31D0 082EFA98 EC4E6C89

452821E6 38D01377 BE5466CF 34E90C6C C0AC29B7 C97C50DD 3F84D5B5 B5470917

9216D5D9 8979FB1B D1310BA6 98DFB5AC 2FFD72DB D01ADFB7 B8E1AFED 6A267E96

BA7C9045 F12C7F99 24A19947 B3916CF7 0801F2E2 858EFC16 636920D8 71574E69

A458FEA3 F4933D7E 0D95748F 728EB658 718BCD58 82154AEE 7B54A41D C25A59B5

9C30D539 2AF26013 C5D1B023 286085F0 CA417918 B8DB38EF 8E79DCB0 603A180E

6C9E0E8B B01E8A3E D71577C1 BD314B27 78AF2FDA 55605C60 E65525F3 AA55AB94

57489862 63E81440 55CA396A 2AAB10B6 B4CC5C34 1141E8CE A15486AF 7C72E993

B3EE1411 636FBC2A 2BA9C55D 741831F6 CE5C3E16 9B87931E AFD6BA33 6C24CF5C

7A325381 28958677 3B8F4898 6B4BB9AF C4BFE81B 66282193 61D809CC FB21A991

487CAC60 5DEC8032 EF845D5D E98575B1 DC262302 EB651B88 23893E81 D396ACC5

0F6D6FF3 83F44239 2E0B4482 A4842004 69C8F04A 9E1F9B5E 21C66842 F6E96C9A

670C9C61 ABD388F0 6A51A0D2 D8542F68 960FA728 AB5133A3 6EEF0B6C 137A3BE4

BA3BF050 7EFB2A98 A1F1651D 39AF0176 66CA593E 82430E88 8CEE8619 456F9FB4

7D84A5C3 3B8B5EBE E06F75D8 85C12073 401A449F 56C16AA6 4ED3AA62 363F7706

1BFEDF72 429B023D 37D0D724 D00A1248 DB0FEAD3 49F1C09B 075372C9 80991B7B

25D479D8 F6E8DEF7 E3FE501A B6794C3B 976CE0BD 04C006BA C1A94FB6 409F60C4

Первые 8 констант  представляют собой первые 256 бита дробной части числа представляют собой первые 256 бита дробной части числа  . Константы . Константы  соответствуют следующим 1024 битам дробной части соответствуют следующим 1024 битам дробной части  и т. д. и т. д.

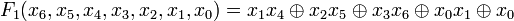

Функции F1, F2, F3, F4 и F5

Булевы функции  , ,  , ,  , ,  и и  , использующиеся в алгоритме, обладают рядом полезных свойств в случае предварительной перестановки их аргументов : , использующиеся в алгоритме, обладают рядом полезных свойств в случае предварительной перестановки их аргументов :

-

- 1) Они сбалансированы по 0 и 1. Это значит, что выходом функции при произвольном наборе входных данных с равной вероятностью может быть либо 0, либо 1.

-

- 2) Они сильно нелинейные.

- 3) Они удовлетворяют критерию строгого лавинного эффекта, т.е при изменении значения любой из входных переменных значение функции меняется с вероятностью 1/2.

- 4) Они не могут быть получены одна из другой посредством применения линейных преобразований к входным переменным.

- 5) Этот набор функций — взаимно некоррелирующий по выходу, то есть любая пара функций взаимно не коррелирует по выходу

Просмотров: 3233

|

, где

, где  — 1024-битный блок и n — количество блоков в расширенном сообщении.

— 1024-битный блок и n — количество блоков в расширенном сообщении. , где H — функция сжатия, описанная ниже, и

, где H — функция сжатия, описанная ниже, и  — 256-битная константа.

— 256-битная константа. — некоторая 256-битная константа, а

— некоторая 256-битная константа, а  — 256-битный выход функции H. Тогда H может быть описана следующим образом:

— 256-битный выход функции H. Тогда H может быть описана следующим образом:

и

и  , где

, где  , a

, a  . Тогда Hj может быть записана следующим образом:

. Тогда Hj может быть записана следующим образом:

, где

, где  — 32-битные константы

— 32-битные константы

и

и  является 256-битным выходом Hj.

является 256-битным выходом Hj. — композиция двух функций,

— композиция двух функций, — сложение по модулю 2,

— сложение по модулю 2, — перестановки, описанные в Таблице 2.

— перестановки, описанные в Таблице 2.

длиной в 256 бит, полученный на шаге 2. Если требуемый размер хэша — 256 бит, то

длиной в 256 бит, полученный на шаге 2. Если требуемый размер хэша — 256 бит, то  и есть дайджест сообщения. Рассмотрим остальные 4 случая.

и есть дайджест сообщения. Рассмотрим остальные 4 случая. и

и  в следующем виде:

в следующем виде:

, где

, где

и

и  в следующем виде:

в следующем виде:

, где

, где

и

и  в следующем виде:

в следующем виде:

— дайджест сообщения.

— дайджест сообщения.

, где

, где

представляют собой первые 256 бита дробной части числа

представляют собой первые 256 бита дробной части числа  . Константы

. Константы  соответствуют следующим 1024 битам дробной части

соответствуют следующим 1024 битам дробной части  ,

,  ,

,  ,

,  и

и  , использующиеся в алгоритме, обладают рядом полезных свойств в случае предварительной перестановки их аргументов :

, использующиеся в алгоритме, обладают рядом полезных свойств в случае предварительной перестановки их аргументов :