Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - ГОСТ Р 34.11-94 - Особенности ГОСТ Р 34.11-9424 июня 2011Оглавление: 1. ГОСТ Р 34.11-94 2. Описание 3. Особенности ГОСТ Р 34.11-94 4. Параметры алгоритма 5. Формат вывода 6. Примеры 7. Оценка криптостойкости

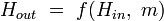

Алгоритм вычисления шаговой функции хэшированияШаговая функция хэширования f отображает два блока длиной 256 бит в один блок длиной 256 бит:

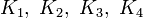

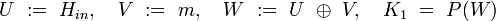

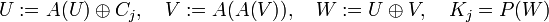

Генерация ключейВ алгоритме генерации ключей используются:

C2 = 0 C3 = 0xff00ffff000000ffff0000ff00ffff0000ff00ff00ff00ffff00ff00ff00ff00 C4 = 0 Алгоритм:

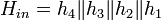

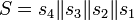

Шифрующее преобразованиеПосле генерирования ключей происходит шифрование Hin по ГОСТ 28147—89 в режиме простой замены на ключах Ki, процедуру шифрования обозначим через E. Для шифрования Hin разделяют на четыре блока по 64 бита:

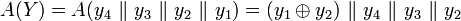

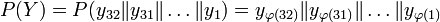

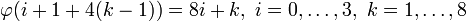

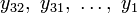

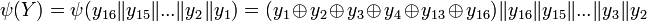

После чего блоки собирают в 256 битный блок: Перемешивающее преобразованиеНа последнем этапе происходит перемешивание Hin, S и m с применением регистра сдвига, в результате чего получают Hout. Для описания процесса преобразования сначала необходимо определить функцию ψ, которая производит элементарное преобразование блока длиной 256 бит в блок той же длины:

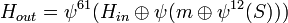

Перемешивающее преобразование имеет вид

Просмотров: 6545

|

и состоит из трех частей:

и состоит из трех частей:

с использованием ключей

с использованием ключей  , где

, где  — подблоки блока Y длины 64 бит.

— подблоки блока Y длины 64 бит. , где

, где  , а

, а  — подблоки блока Y длины 8 бит.

— подблоки блока Y длины 8 бит.

и зашифровывают каждый из блоков:

и зашифровывают каждый из блоков:

, где y16,y15,...,y2,y1 — подблоки блока Y длины 16 бит.

, где y16,y15,...,y2,y1 — подблоки блока Y длины 16 бит.

, где ψ означает суперпозицию

, где ψ означает суперпозицию  длины i. Другими словами, преобразование ψ представляет собой регистр сдвига с линейной обратной связью, а индекс i указывает на количество его раундов.

длины i. Другими словами, преобразование ψ представляет собой регистр сдвига с линейной обратной связью, а индекс i указывает на количество его раундов.