Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - BB8425 июня 2011первый протокол квантового распределения ключа, который был предложен в 1984 году Чарльзом Беннетом и Жилем Брассардом. Отсюда и название BB84, под которым этот протокол известен в наше время. Носителями информации являются 2-х уровневые системы, называемые кубитами. Описание

Реализация протокола BB84.

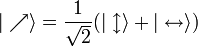

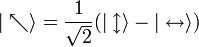

4 состояния лежат на экваторе сферы Пуанкаре. Протокол использует 4 квантовые состояния, образующие 2 базиса, например поляризационные состояния света:

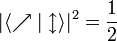

Эти базисы являются взаимно несмещёнными, то есть выполняется условие Традиционно в работах по криптографии легитимных пользователей принято кратко обозначать как Алису и Боба, а перехватчика называть Евой. Таким образом, описание ситуации в криптографическом протоколе выглядит так: Алиса должна передать Бобу секретное сообщение, а Ева всеми доступными ей средствами старается его перехватить. На первом этапе Алиса посылает отдельные фотоны Бобу в произвольно выбранном базисе, используя при выборе генератор случайных чисел. Отдельные фотоны могут посылаться все вместе или один за другим, единственное ограничение состоит в том, чтобы Алиса и Боб смогли установить взаимно однозначное соответствие между посланным и принятым фотоном. Боб измеряет принимаемые фотоны в одном из двух базисов, также выбираемых произвольно. На данном этапе в случае использования одинаковых базисов они получают абсолютно коррелированные результаты. Однако в случае использования различных базисов они получают некоррелированные результаты. В среднем Боб получает строку битов с 25 % ошибок, называемую первичным ключом. Эта ошибка настолько велика, что использование стандартных алгоритмов коррекции ошибок невозможно. Тем не менее, можно провести следующую процедуру, называемую согласованием базисов: для каждого переданного состояния Боб открыто сообщает, в каком базисе проводилось измерение кубита. Алиса затем сообщает, в каких случаях её базис совпал с базисом Боба. Если базисы совпали, бит оставляют, если же нет, его игнорируют. В таком случае примерно 50 % данных выбрасывается. Оставшийся более короткий ключ называется «просеянным». В случае отсутствия подслушивания и шумов в канале связи Алиса и Боб будут теперь иметь полностью коррелированную строку случайных битов, которая будет в дальнейшем использоваться в схемах классической симметричной криптографии. Если же подслушивание имело место, то по величине ошибки в получившемся классическом канале связи Алиса и Боб могут оценить максимальное количество информации, доступное Еве. Существует оценка, что если ошибка в канале меньше приблизительно 11%, то информация, доступная Еве, заведомо не превосходит взаимной информации между Алисой и Бобом, и секретная передача данных возможна. Факт использования открытого канала является частым явлением в криптографических протоколах. Этот канал не должен быть конфиденциальным, но должен быть аутентифицированным. То есть любой злоумышленник в принципе может получать из него информацию, но не может изменять её. Просмотров: 1304

|

.

.