Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Схема Блома - Пример23 января 2011Оглавление: 1. Схема Блома 2. Пример

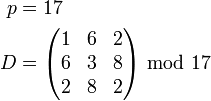

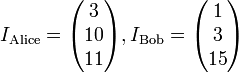

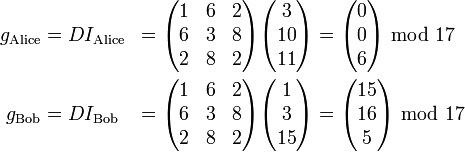

Доверенный центр выбирает размер конечного поля и секретную матрицу: Алиса и Боб выбирают себе идентификаторы: Доверенный центр вычисляет Алисе и Бобу закрытые ключи:

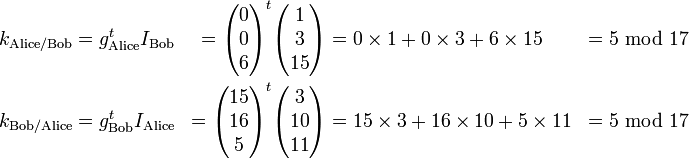

Пусть теперь Алисе и Бобу нужно вычислить общий секретный ключ. Алиса передаёт Бобу свой идентификатор, а Боб — свой Алисе. После чего каждая из сторон вычисляет секретный ключ, умножая свой закрытый ключ на идентификатор второй стороны:

Просмотров: 3195

|