Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - Криптоанализ RSA - Малые значения секретной экспоненты29 мая 2011Оглавление: 1. Криптоанализ RSA 2. Элементарные атаки 3. Малые значения секретной экспоненты Начальные данные: Чтобы увеличить скорость расшифрования было уменьшено число ненулевых битов двоичного представления секретной экспоненты Задача: вычислить секретную экспоненту В 1990 году Михаэль Винер показал, что в случае малого значения d возможен взлом системы RSA, а именно:

Теорема Винера:

Пусть

n = pq, где

Защита: Таким образом если n имеет размер 1024 бита, необходимо чтобы d был не менее 256 бит длиной. Малые значения открытой экспонентыЧтобы увеличить скорость шифрования и проверки цифровой подписи, используют малые значения открытой экспоненты

Атака ХастадаНачальные условия: Сторона Задача: противник хочет восстановить сообщение Положим Просмотров: 3767

|

.

.

Тогда, если известно , где

Тогда, если известно , где  ,

то существует эффективный способ вычислить d.

,

то существует эффективный способ вычислить d.

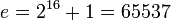

. Наименьшее из них

. Наименьшее из них  . Однако, чтобы повысить криптоустойчивость алгоритма RSA, рекомендовано использовать

. Однако, чтобы повысить криптоустойчивость алгоритма RSA, рекомендовано использовать .

. отсылает зашифрованное сообщение

отсылает зашифрованное сообщение  пользователям

пользователям  . Каждый пользователь имеет свой открытый ключ

. Каждый пользователь имеет свой открытый ключ  , причём

, причём  . Сторона

. Сторона  переданных шифротекстов.

переданных шифротекстов. , тогда противник может восстановить

, тогда противник может восстановить  .

.