Интернет магазин китайских планшетных компьютеров |

|

Компьютеры - HC-256 - Безопасность шифрования HC-25628 июня 2011Оглавление: 1. HC-256 2. Безопасность шифрования HC-256 3. Атаки на HC-256 4. Заключение Авторы сформулировали следующие утверждения о безопасности HC-256: ПериодАлгоритм HC-256 гарантирует, что период ключевой последовательности очень большой. Но точно определить его тяжело. По оценкам средний период ключевой последовательности около 2. Безопасность секретного ключаФункции выхода и функции обратной связи в HC-256 в высокой степени нелинейна. Нелинейная функция выхода допускает очень малую утечку информации на каждом шаге. Нелинейная функция обратной связи гарантирует, что секретный ключ не может быть определен из этой утечки. Из анализа значений функций h1 и h2 следует: Для Безопасность процесса инициализацииПроцесс инициализации HC-256 состоит из двух этапов. P и Q преобразуются с помощью ключа K и вектора инициализации V. Каждый бит K и V влияет на все биты двух таблиц, и каждое изменение в них приводит к неконтролируемым изменениям в таблицах. Шифрование запускается 4096 раз без генерирования выходного результата, так что таблицы P и Q становятся более случайными. После процесса инициализации изменение в K и V не приводят к изменениям в ключевой последовательности. Просмотров: 4884

|

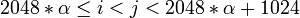

из условия

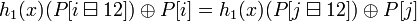

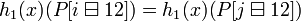

из условия  следует, что

следует, что  . Так как

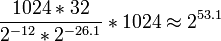

. Так как  с вероятностью примерно 2 , вероятность того, что

с вероятностью примерно 2 , вероятность того, что  , также равна примерно 2 . Это означает, что при каждом совпадении утекает примерно 2 бит информации. Всего

, также равна примерно 2 . Это означает, что при каждом совпадении утекает примерно 2 бит информации. Всего  совпадений. Для восстановления P необходимо

совпадений. Для восстановления P необходимо  выходных результатов. Итак, можно сделать вывод, что ключ для HC-256 безопасен, и что его нельзя определить быстрее, чем полным перебором ключей.

выходных результатов. Итак, можно сделать вывод, что ключ для HC-256 безопасен, и что его нельзя определить быстрее, чем полным перебором ключей.