Интернет магазин китайских планшетных компьютеров |

|

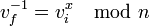

Компьютеры - Атака по времени - Предотвращение атак23 января 2011Оглавление: 1. Атака по времени 2. Атака на алгоритм быстрого возведения в степень 3. Использование китайской теоремы об остатках 4. Маскировка временных характеристик 5. Предотвращение атак Приёмы, используемые для создания слепых подписей могут быть приспособлены для предотвращения раскрытия атакующему входных данных для операции возведения в степень по модулю. Перед вычислением модульной экспоненты выберем случайную пару , такую что Вычисление обратного по модулю считается медленной операцией, поэтому часто генерирование новой пары для каждой операции возведения в степень является непрактичным. Однако их и нельзя использовать повторно, так как они сами могут подвергнуты атаке по времени. Существует решение: обновлять vi и vf перед каждой операцией возведения в степень, вычисляя Просмотров: 4068

|

. Для Диффи-Хеллмана проще сначала выбрать случайное vi а затем вычислить

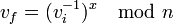

. Для Диффи-Хеллмана проще сначала выбрать случайное vi а затем вычислить  . Для RSA быстрее выбрать случайное vf взаимо-простое с n, а затем вычислить

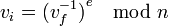

. Для RSA быстрее выбрать случайное vf взаимо-простое с n, а затем вычислить  , где e - часть открытого ключа. Перед выполнение операции возведения в степень по модулю, входное сообщение должно быть умножено на

, где e - часть открытого ключа. Перед выполнение операции возведения в степень по модулю, входное сообщение должно быть умножено на  , а затем результат должен быть исправлен умножением на

, а затем результат должен быть исправлен умножением на  . Система должна отрбасывать сообщения равные

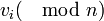

. Система должна отрбасывать сообщения равные  .

. и

и  .

.